Versão atualizada não possui mais a falha. Erro dava acesso às mensagens trocadas pelo aplicativo.

O WhatsApp corrigiu uma brecha de segurança que podia ser desencadeada pelo envio de uma imagem animada (formato “GIF”) para usuários do aplicativo em celulares com Android 8.1 e 9.0.

Quando explorada, a falha dava ao invasor a possibilidade de executar códigos dentro do WhatsApp para ler mensagens, contatos e arquivos de mídia no celular.

O problema foi encontrado pelo pesquisador de segurança Pham Hong Nhat, que usa o apelido “Awakened”, e relatado ao WhatsApp em maio. A companhia levou três meses para eliminar a brecha.

O erro foi corrigido na versão 2.19.244. Versões anteriores a esta estão vulneráveis e recomenda-se que a versão mais recente seja baixada da Play Store o quanto antes.

A versão do WhatsApp que está instalada pode ser conferida dentro do aplicativo, em “Configurações > Ajuda > Dados do aplicativo”.

Segundo o WhatsApp, como o defeito foi relatado de forma particular, não há qualquer indício de que hackers tenham se aproveitado dessa falha para atacar usuários do aplicativo.

O problema não afeta usuários de iOS, da Apple. A exploração no Android também é limitada pela versão do sistema. Se o usuário não estiver com Android 8.1 ou 9.0, a falha não permite que o dispositivo seja hackeado, pois o WhatsApp trava completamente, congelando também a exploração da falha.

No entanto, os travamentos podem causar incômodo durante a utilização do app.

Invasão em duas etapas

Para conseguir atacar um usuário do WhatsApp, um hacker teria de enviar uma imagem GIF especial com um conjunto de dados arranjado de maneira a desencadear a falha.

O envio da imagem pelo WhatsApp, porém, não era suficiente para explorar a problema.

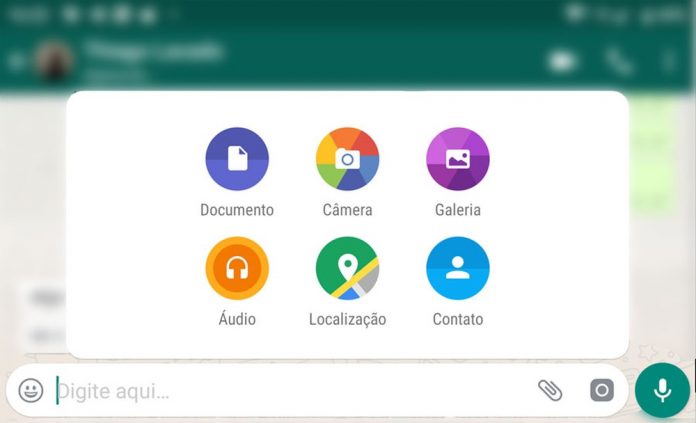

A segunda etapa de exploração seria ativada apenas quando a vítima abrisse a Galeria do telefone por meio do WhatsApp. Isso acontece, por exemplo, ao clicar no ícone do clipe na janela de mensagens para enviar uma imagem já armazenada no telefone.

Ao abrir a Galeria, o WhatsApp tentava processar o GIF recebido anteriormente de forma inadequada e, nesse momento, o aplicativo seria hackeado pela imagem para executar um código especificado pelo invasor.

Um hacker também poderia explorar a brecha a partir de outro aplicativo já instalado no celular, injetando o GIF malicioso na Galeria. Isso permitiria que outros aplicativos (um aplicativo espião, por exemplo) tivessem acesso às mensagens trocadas pelo WhatsApp.

Como o WhatsApp utiliza um armazenamento privativo para as mensagens, elas normalmente ficam fora do alcance de outros programas instalados no telefone.

Após a correção, o WhatsApp processa as imagens GIF na Galeria de forma correta, evitando o gatilho da brecha.